Bruteforce Attacken blocken

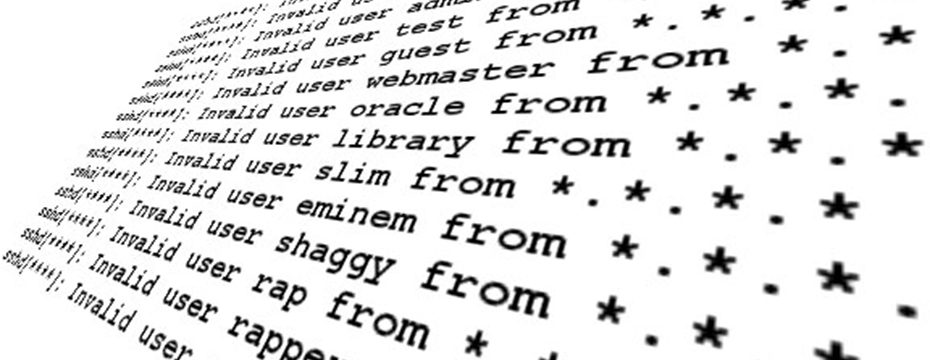

Nachdem ich heute einmal meine Logfiles durchgegangen war, ist mir aufgefallen, wie viele verschiedene Hosts mitlerweile permanent damit beschäftigt sind Bruteforce-Attacken auf meinen SSH-Port durchzuführen. Echt unterhaltsam zu sehen, welche Logins hier teilweise durchprobiert werden. Um diese Hosts nun zu blocken bin ich im Internet auf mehrere Möglichkeiten gestossen. Ich wollte es eigentlich sportlich sehen und selber etwas scripten, bin dann aber auf ein Tool Namens »fail2ban« gestossen, welches in den Debian- und Ubuntu-Repositories enthalten ist und ganz einfach über

1 | aptitude install fail2ban whois |

installiert werden kann. »Whois« wird hier als optionale Abhängigkeit gleich mit installiert und bei dem Versand von Mails dazu genutzt, nützliche Informationen über den Angreifer-Host mitzuliefern, hierzu gleich mehr. Kurz überprüft ob der Daemon auch gestartet wurde, ist nun im Prinzip schon alles Wichtige getan. Administratoren mehrerer Server können so also sehr schnell zusätzliche Sicherheit in ihre Systeme bringen.

Iptables deaktivieren

Auf Systemen, auf denen »iptables« schon eingesetzt wird, bzw. ein anderes Firewall-Script die Hoheit über das durchaus schnell chaotisch wirkende Regelwerk hat, kann es sinnvoll sein, von »iptables« auf die »/etc/hosts.deny«-Methode auszuweichen. Jeder Host, der z.B. zu viele SSH-Anfragen getätigt hat, wird dann über die »/etc/hosts.deny« komplett geblockt. Hierzu kann die Datei »/etc/fail2ban/jail.conf« in Zeile 45 folgendermassen verändert werden:

1 | banaction = hostsdeny |

Mailversand aktivieren

Es ist natürlich jedem selbst überlassen, ob er bei jedem Ban mit E-Mails belästigt werden möchte. Per Default ist es erst einmal deaktiviert und das ist sicher auch gut so, wenn ich sehe was bei mir hier momentan alles eingeht. Die Tätigkeiten von »fail2ban« werden lückenlos in der Datei »/var/log/fail2ban.log« protokoliert, wer trotzdem per Mail informiert werden möchte kann dies in der Datei »/etc/fail2ban/jail.conf« in Zeile 34 und 72 aktivieren:

1 2 | destemail = my@mailaddress.xyz action = %(action_mwl)s |

»action_mwl« bewirkt, dass neben dem Whois-Report über den Angreifer auch alle relevanten Logeinträge angehängt werden

Sollte jemand Erfahrungen mit anderen Tools gesammelt haben, evtl. auch richtigen »IDS«, die schnell und ohne großen Anpassungsaufwand eingesetzt werden können, würde ich mich über einen Kommentar freuen.

Schreibe einen Kommentar